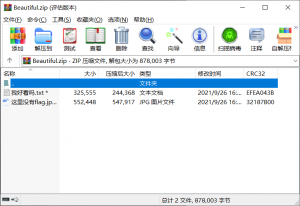

首先打开Beautiful.zip

这里发现两个文件,试着打开一下

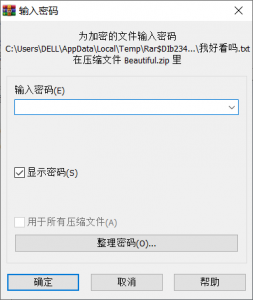

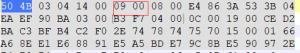

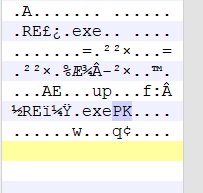

发现有密码,没有其它的提示信息,这里我们考虑一下是不是伪加密,放进010看一下

发现确实是经过伪加密,这里吧09 00修改为00 00之后保存

这时候解压文件

里边有两个文件我们都打开看一下

一张照片和一段代码

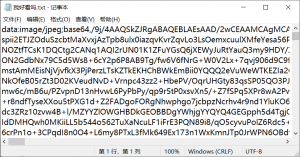

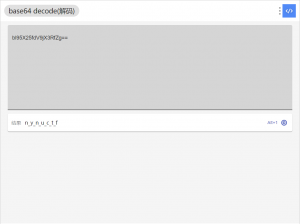

我们先看那个代码,分析头部发现是base64编码的,还有jpeg。这里我们可以想到图片base64编码。所以直接进行解码

把照片保存一下

再看这张照片名字,事出反常必有妖,我们扔进010看一下

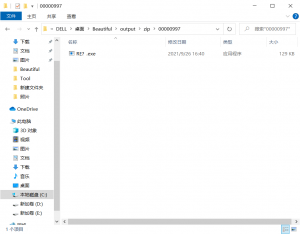

这里我们可以看到一个.exe的东西

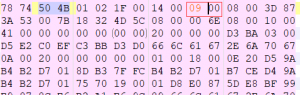

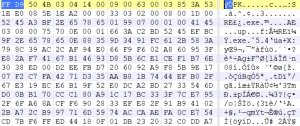

因为是jpg格式的照片所以我们直接搜索FF D9,可以看到结尾之后是50 4B 03 04很明显这个是zip格式的头部,所以我们从这里可以知道这张照片里边还包含了一个zip的包,所以我们用foremost分离一下

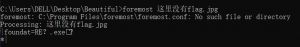

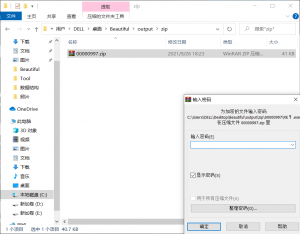

这里我们分离出来一个压缩包,我们来试着解压一下

果然,还是要密码,线索到这里又断了

我们接着来看刚刚解码出来的照片

乍一看没有问题,

查看照片属性也没有问题

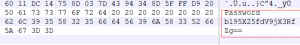

所以我们仍010里边看一看

在底部我们看到了一个password,怀疑这个就是刚刚那个压缩包的密码

很明显是base64编码的我们试一下

成功了

解压之后发现一个.exe的程序名字是RE?

说明这个应该是一个逆向题

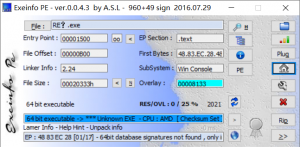

我们放exinfope里边看一下

是64位的没有加壳,那直接放ida里边看看

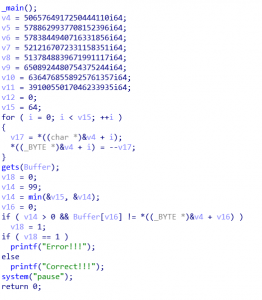

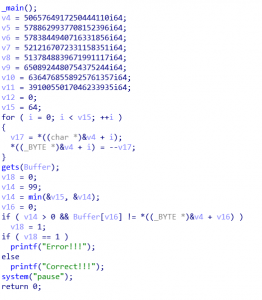

可以看到这一串伪代码

把变量转换一下发现一些字符串

下边分析代码

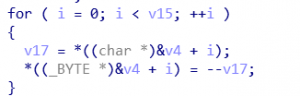

可以看到这里是从v4开始每一位的数值--

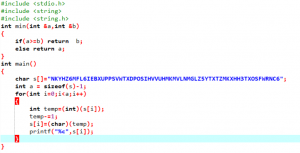

所以我们直接写脚本

运行完发现还是一串字符,我们试着解码一下

解码之后还是一串字符,继续解码

最后得到flag!!!